Zuletzt aktualisiert am 24. Oktober 2025

Was ist LDAP?

LDAP-Protokoll vs. LDAP-Server – Erläuterung

Wie kann das LDAP-Protokoll sicherer gemacht werden?

Wie funktioniert LDAP MFA?

- Remote Desktop Services + Active Directory – Sie können Rublon so konfigurieren, dass Benutzeranmeldung und Passwort während des ersten MFA-Schritts für Ihre Remote-Desktop-Services-Anmeldungen gegen das Active Directory überprüft werden.

- VPN + RADIUS + LDAP Server – Sie können den Rublon Authentication Proxy so konfigurieren, dass Benutzeranmeldung und Passwort während des ersten MFA-Schritts für Ihre VPN-Anmeldungen gegen einen LDAP-Server überprüft werden.

- SSO + SAML + LDAP Server – Sie können das Rublon Access Gateway so konfigurieren, dass Benutzeranmeldung und Passwort während der Single Sign-On (SSO)-Anmeldung zu Cloud-Anwendungen gegen einen LDAP-Server überprüft werden.

Remote Desktop Services + Active Directory

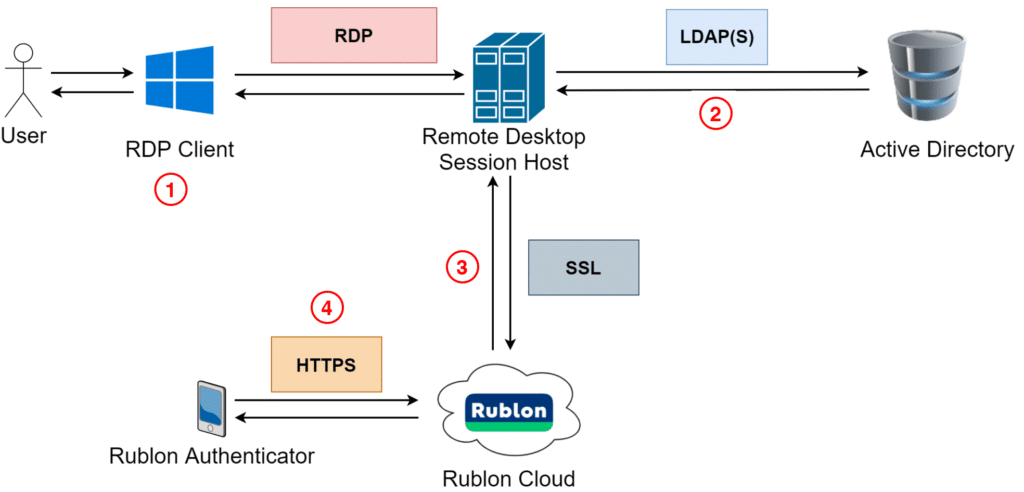

- Das LDAP-Protokoll wird in Schritt 2 der folgenden Abbildung verwendet.

- Rublon for RD Gateway, Rublon for RD Web und Rublon for RD Web Client können ebenfalls Active Directory als Identity Provider verwenden.

- Der User öffnet die Remote Desktop Connection und gibt seinen Benutzernamen und sein Passwort ein (1)

- Der Remote Desktop Session Host überprüft die Anmeldeinformationen im Active Directory (2)

- Wenn die Anmeldedaten korrekt sind, fordert der Remote Desktop Session Host die Rublon Cloud auf, eine Mobile Push-Authentifizierungsanfrage an das Smartphone des Benutzers zu senden (3)

- Nachdem der Benutzer die Anfrage bestätigt hat, wird die Verbindung zum Remote Desktop hergestellt (4)

VPN + RADIUS + LDAP

Rublon kann Ihre VPN-Verbindungen mit Multi-Faktor-Authentifizierung schützen und akzeptiert sowohl RADIUS- als auch LDAP-Server (z. B. Active Directory) als Identity Provider (IdP).

Weitere Informationen finden Sie unter MFA für RADIUS in der detaillierten Übersicht.

SSO + SAML + LDAP

Rublon kann Ihre Cloud-Anwendungen schützen und flexibles Single Sign-On (SSO) mithilfe des SAML-2.0-Algorithmus ermöglichen. Sowohl RADIUS- als auch LDAP-Server werden unterstützt.

Weitere Informationen finden Sie unter MFA für SAML in der detaillierten Übersicht.

Wie aktiviere ich LDAP MFA für meine Benutzer?

Die Aktivierung von MFA für Ihre LDAP-Benutzer hängt davon ab, welchen Dienst Sie schützen möchten. Rublon MFA kann Ihre LDAP-Benutzer bei der Anmeldung an Remote Desktop Services, VPNs und Cloud-Anwendungen schützen.

Wie aktiviere ich LDAP MFA für Remote Desktop Services?

Rublon ermöglicht es Ihnen, eine robuste Multi-Faktor-Authentifizierung (MFA) für Ihre Active-Directory-Benutzer zu aktivieren, die sich bei Remote Desktop Services wie RDP, Remote Desktop Gateway (RD Gateway), Remote Desktop Web Access (RD Web) und Remote Desktop Web Client (RD Web Client) anmelden.

So aktivieren Sie MFA für Remote Desktop Services

Wie aktiviere ich LDAP MFA für VPNs?

Wenn Sie Multi-Faktor-Authentifizierung (MFA) für eines oder mehrere Ihrer VPNs aktivieren möchten, können Sie dies mit dem Rublon Authentication Proxy tun.

Der Rublon Authentication Proxy unterstützt LDAP-Server (z. B. OpenLDAP und Active Directory) als Identity Provider.

Hier finden Sie eine Schritt-für-Schritt-Anleitung:

- Bereitstellen und konfigurieren Sie den Rublon Authentication Proxy, um eine Verbindung zu Ihrem LDAP-Server herzustellen.

- Suchen Sie die Integrationsanweisungen in unserer Dokumentation.

- Befolgen Sie die Anweisungen und integrieren Sie Ihren Dienst mit dem Rublon Authentication Proxy.

- Wiederholen Sie die Schritte 2 und 3 für beliebig viele RADIUS-kompatible Dienste.

So aktivieren Sie MFA für VPNs

Wie aktiviere ich LDAP-MFA für SSO- und SAML-Anwendungen mit einem LDAP-Server als Identity Provider?

Angenommen, Sie möchten die folgende Konfiguration umsetzen:

- Mehrere Cloud-Anwendungen, die für Single Sign-On (SSO) konfiguriert sind

- Mehrere Cloud-Anwendungen, die durch Multi-Faktor-Authentifizierung (MFA) geschützt sind

- Anmeldeinformationen, die im ersten Schritt der MFA gegen Ihren LDAP-Server (z. B. Active Directory oder OpenLDAP) überprüft werden

Rublon kann diese Anforderungen erfüllen. Weitere Informationen, einschließlich Diagramm und Bereitstellungsanweisungen, finden Sie unter MFA für SAML.